Ghi nhận đến ngày 15.5, hệ thống máy tính của nhiều đơn vị đã bị lây nhiễm mã độc WannaCry khiến toàn bộ dữ liệu bị mất. Đây là mã độc tống tiền đang phát tán rất mạnh mẽ tại hơn 100 quốc gia trên thế giới, trong đó có VN, từ cuối tuần qua.

Mất hàng trăm triệu đồng chưa chắc chuộc được dữ liệu

Trong suốt ngày 15.5, các nhân viên tại Trung tâm an ninh mạng Athena Infosec tất bật với việc tư vấn qua điện thoại hoặc đến tận nơi các doanh nghiệp (DN) về cách phòng chống mã độc, vá lỗi phần mềm và phòng chống “bắt cóc” dữ liệu...

Theo ghi nhận từ trung tâm này, đã có hơn 10 trường hợp DN ở phía nam “kêu cứu” vì đã bị nhiễm mã độc nêu trên. Số tiền một số DN bị yêu cầu nộp để chuộc lại các dữ liệu đã bị mã hóa hư hại từ 300 - 600 USD, có những yêu cầu tiền chuộc từ 2 - 7 bitcoin và tin tặc dọa nếu không nộp sau 48 giờ sẽ tăng lên 8 bitcoin, 9 bitcoin...

|

||||||||||||||||

Với mức giá khoảng 1.800 USD/bitcoin, số tiền chuộc các DN tại VN phải chi ra có thể lên mức 3.600 - 12.600 USD, tương đương từ hơn 80 - 287 triệu đồng và có thể sẽ còn tiếp tục gia tăng.

Ông Võ Đỗ Thắng, Giám đốc Trung tâm an ninh mạng Athena Infosec, cho biết ở nhiều DN sau khi bị lây nhiễm WannaCry thì toàn bộ dữ liệu công nợ, đại lý, kế toán... đã bị mã hóa hết. “Nhiều DN không có hệ thống bảo vệ để chống những loại mã độc này. Khi bị nhiễm thì coi như mất trắng dữ liệu hoặc cũng tốn hàng nghìn USD nếu muốn chuộc lại nhưng cũng không có gì đảm bảo có thể lấy lại được dữ liệu hoặc sau đó sẽ không bị tấn công nữa. Vì vậy các DN phải nhanh chóng cập nhật bản vá lỗi hệ thống, triển khai ngay phương án dự phòng rủi ro như cập nhật phần mềm diệt vi rút mới nhất, sao lưu dữ liệu...”, ông Võ Đỗ Thắng nói.

Ghi nhận tại hệ thống giám sát vi rút của Tập đoàn an ninh mạng Bkav cũng đã có hàng trăm máy tính tại VN bị lây nhiễm mã độc. Nghiên cứu mới nhất từ Tập đoàn công nghệ Bkav cho thấy tại VN hiện có tới 52% máy tính tồn tại lỗ hổng EternalBlue, lỗ hổng đang bị mã độc mã hóa tống tiền WannaCry khai thác để tấn công, mã hóa dữ liệu của người dùng. Mã độc tống tiền WannaCry hiện đã lây nhiễm hơn 200.000 máy tính tại hơn 90 nước trên thế giới, trong đó có VN. Theo ông Vũ Ngọc Sơn - Phó chủ tịch phụ trách mảng chống mã độc của Bkav, WannaCry có thể xếp vào mức nguy hiểm cao nhất vì vừa lây lan nhanh vừa có tính phá hoại nặng nề. Kiểu lây nhiễm của mã độc tuy không mới nhưng cho thấy xu hướng tận dụng các lỗ hổng mới để tấn công, kiếm tiền sẽ còn được hacker sử dụng nhiều trong thời gian tới, đặc biệt là các lỗ hổng của hệ điều hành.

Trước đó, Trung tâm ứng cứu khẩn cấp máy tính VN (VNCERT), đầu mối điều phối ứng cứu sự cố quốc gia, ngày 13.5 đã gửi công văn cảnh báo tới các đơn vị chuyên trách về công nghệ thông tin, an toàn thông tin thuộc các khối T.Ư, bộ, ban, ngành, sở thông tin truyền thông và các thành viên mạng lưới cũng như những đơn vị trọng yếu khác để phòng ngừa, ngăn chặn việc tấn công của mã độc WannaCry. VNCERT nhận định đây là mã độc rất nguy hiểm, có thể đánh cắp thông tin và mã hóa toàn bộ máy chủ hệ thống đồng thời với các lỗ hổng đã công bố, tin tặc khai thác và tấn công sẽ gây nên nhiều hậu quả nghiêm trọng khác. Vì vậy, các đơn vị cần thực hiện khẩn cấp các việc sau để ngăn chặn tấn công như theo dõi, ngăn chặn kết nối đến các máy chủ điều khiển mã độc WannaCry và cập nhật vào các hệ thống bảo vệ như: IDS/IPS, Firewall... Nếu phát hiện cần nhanh chóng cô lập vùng hoặc máy đã phát hiện và báo cáo về VNCERT.

Khẩn trương kiểm tra, vá lỗ hổng

Theo các báo cáo, WannaCry tấn công vào máy nạn nhân qua các tập tin đính kèm nhưng có khả năng quét toàn bộ các máy tính trong cùng mạng để tìm kiếm và tự động lây trực tiếp vào các máy có chứa lỗ hổng EternalBlue. Vì vậy, chỉ cần một máy tính trong DN bị nhiễm mã độc thì ngay lập tức toàn bộ các máy tính khác trong mạng sẽ có nguy cơ bị mã độc tấn công, mã hóa dữ liệu. Hiện các chuyên gia bảo mật thế giới vẫn đang tìm cách ngăn chặn và kiểm soát WannaCry.

Ông Võ Đỗ Thắng cho biết tình hình mã độc WannaCry đang diễn biến khá phức tạp, những đơn vị nào đã bị nhiễm mã độc thì rất khó để khôi phục và thiệt hại chắc chắn sẽ không nhỏ. Hơn nữa, các cuộc tấn công như thế này không chừa một ai. Thông thường, tin tặc sẽ tấn công vào đường email, gửi file mã độc tấn công người dùng. Nếu một nhân viên của công ty mở các tập tin từ email đó (đa số là các file word, excel...) thì mã độc sẽ lan truyền toàn bộ hệ thống mạng của DN. Không nên để tình trạng “mất bò mới lo làm chuồng”.

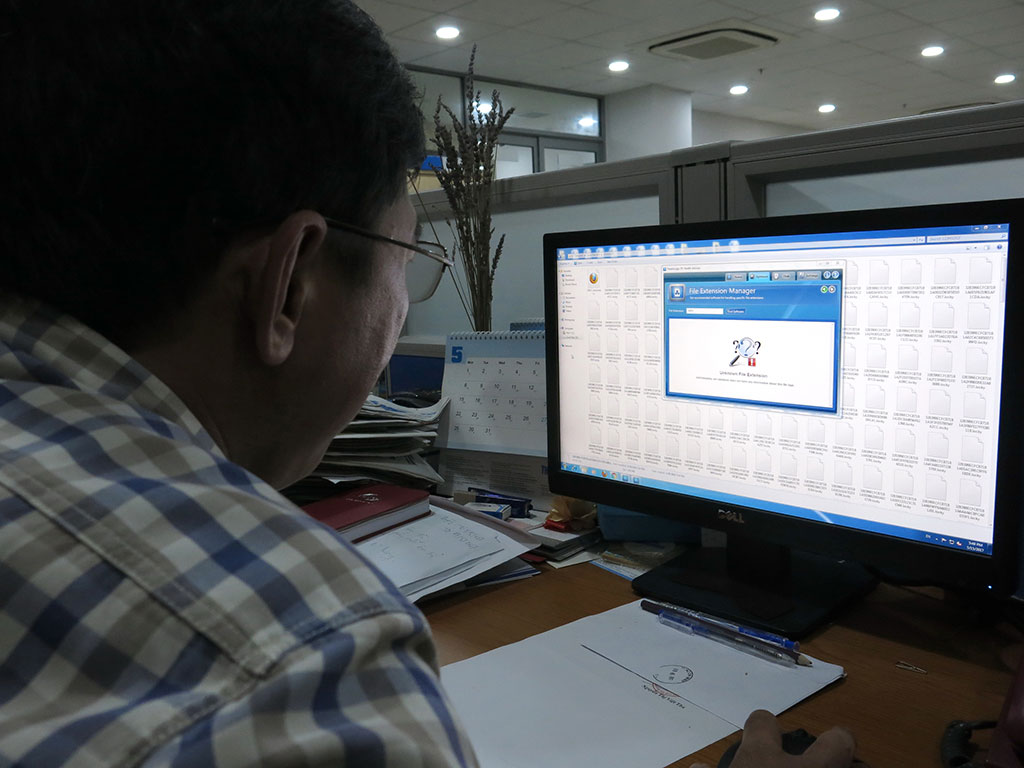

Nhiều người dùng tại VN đã từng bị mã độc tống tiền tấn công và mã hóa dữ liệu

|

Đồng quan điểm, ông Vũ Ngọc Sơn cho biết các cuộc tấn công của WannaCry ở các nước châu Âu đang diễn biến phức tạp nhưng tại VN sự việc chưa thực sự bùng phát. Tuy nhiên, với số lượng máy tính tồn tại lỗ hổng lên tới 52% tiềm ẩn nguy cơ bị tấn công trên diện rộng rất lớn. “Dữ liệu là vô giá vì tùy thuộc vào dữ liệu gì và của từng công ty khác nhau nên khó tính được mức thiệt hại. Nhưng chắc chắn một khi đã bị lây nhiễm mã độc tống tiền thì DN đã bị thiệt hại. Nếu có sao lưu dữ liệu thì sẽ giảm thiểu được thiệt hại này, còn không thì việc mất hết dữ liệu sẽ khiến thiệt hại càng lớn. Đó là chưa kể các rủi ro khác”, ông Vũ Ngọc Sơn chia sẻ thêm. TS Võ Văn Khang, Phó chủ tịch Chi hội An toàn thông tin phía nam, cũng nhận định nếu DN nào đã bị nhiễm mã độc tống tiền này thì ngoại trừ đã có dự phòng sao lưu dữ liệu rồi, còn không đành chấp nhận mất thông tin. Bởi không ai có thể đảm bảo việc trả tiền chuộc sẽ nhận lại được đầy đủ những dữ liệu đã bị bắt cóc.

“Mã độc tống tiền không mới từ trước đến nay nhưng WannaCry khai thác một lỗ hổng mới khiến tốc độ tự động lây lan nhanh chóng trong hệ thống nên nguy hiểm hơn nhiều. Do đó các cá nhân và DN cần tập trung thực hiện ngay việc kiểm tra, vá lỗi đầy đủ theo cung cấp từ Microsoft. Đồng thời cập nhật chương trình diệt vi rút, lên phương án phòng chống mã độc... để bảo vệ cho chính mình khỏi nguy cơ bị tấn công”, TS Võ Văn Khang nói.

|

Nguy cơ WannaCry tái xuất phiên bản mới

Hôm qua, danh tính của chuyên gia an ninh mạng có biệt danh MalwareTech, người góp công lớn chặn đứng đợt lây lan của mã độc WannaCry, đã được công bố. Theo tờ Daily Mail, người hùng là anh Marcus Hutchins, 23 tuổi, sống tại vùng Devon, miền nam nước Anh. Hiện Hutchins đang phối hợp với Trung tâm an ninh mạng quốc gia của Anh đối phó nguy cơ tin tặc nâng cấp mã độc để loại bỏ tính năng ngắt khẩn cấp để tung ra phiên bản mới nguy hiểm hơn.

Chuyên gia trẻ của Anh cũng cảnh báo một tin tặc Trung Quốc dường như đang cố mua lại tên miền nói trên. Đúng như cảnh báo của các chuyên gia, sau các nước phương Tây, đến lượt châu Á bị ảnh hưởng nặng nề bởi WannaCry khi các công sở hoạt động lại vào đầu tuần. Theo AFP, tính đến hôm qua, hàng trăm ngàn máy tính ở Trung Quốc tại gần 30.000 trụ sở bao gồm các cơ quan chính phủ đã dính đòn tấn công.

* Viện Nghiên cứu hậu quả mạng “Cyber Consequences Unit”, một tổ chức phi lợi nhuận của Mỹ, vừa công bố ước tính tổn thất của vụ tấn công mạng quy mô toàn cầu hiện nay có thể lên tới hàng trăm triệu USD, nhưng sẽ không vượt quá con số 1 tỉ USD. Khi bị tấn công, người sử dụng mạng sẽ không thể truy cập dữ liệu trừ phi đồng ý trả cho tin tặc một khoản tiền ảo bitcoin, trị giá từ 300 - 600 USD.

Thụy Miên - Mai Phương

|

Bình luận (0)