Wi-Fi Protected Access II (WPA2) là gì?

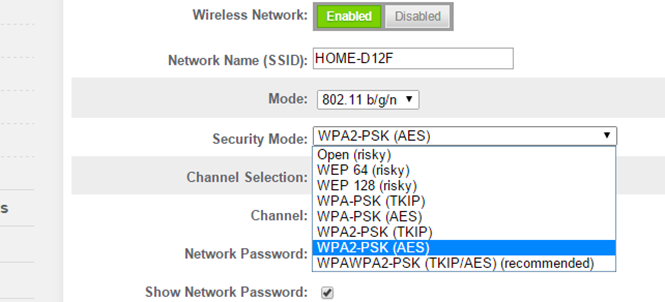

WPA là chuẩn giao thức mạng được Wi-Fi Alliance thông qua vào năm 2003 để thay thế giao thức WEP trước đó được xem là không an toàn. Cấu hình WPA phổ biến nhất là WPA-PSK (Pre-Shared Key), với các khóa được mã hóa 256 bit, tăng đáng kể so với khóa 64 bit và 128 bit trong hệ thống WEP.

Một số thay đổi quan trọng được thực hiện với WPA bao gồm kiểm tra tính toàn vẹn của tin nhắn và Temporal Key Integrity Protocol (TKIP). Vấn đề là TKIP - thành phần chính của WPA được thiết kế để dễ dàng nâng cấp firmware, điều này mở ra cơ hội cho kẻ gian tấn công.

Vì vậy, kể từ năm 2006, WPA đã được thay thế bởi WPA2 sử dụng thuật toán AES và áp dụng CCMP (Counter Cipher Mode with Block Chaining Message Authentication Code Protocol) để thay thế cho TKIP. Tuy nhiên, TKIP vẫn được bảo toàn trong WPA2 như là hệ thống dự phòng và mang đến khả năng tương tác với WPA.

Ở thời điểm trước đây, WPA2 được xem là giao thức mạng an toàn nhất. Lỗ hổng bảo mật chính đối với WPA2 chỉ có thể bị khai thác khi kẻ tấn công có quyền truy cập vào mạng Wi-Fi được bảo mật để truy cập vào các khóa nhất định, sau đó duy trì cuộc tấn công chống lại các thiết bị trong hệ thống mạng.

WPA2 không còn an toàn

Trong khi WPA2 gần như là một giao thức mạng an toàn thì lỗ hổng KRACK vừa được phát hiện bởi các chuyên gia an ninh mạng mới đây cho thấy giao thức mạng tốt nhất này đã không còn an toàn nữa.

WPA2 giờ đây không còn là giao thức bảo mật an toàn khi gặp lỗ hổng KRACK

|

Báo cáo nhanh từ Arstechnica, phần lớn các điểm truy cập Wi-Fi hiện tại có thể không sớm vá được lỗ hổng, thậm chí một số không bao giờ được vá. Những báo cáo ban đầu cho rằng cách khai thác các lỗ hổng này khá dễ dàng, kẻ tấn công có thể xâm nhập kết nối giữa máy tính và điểm truy cập ở gần chúng một cách nhanh chóng.

Làm thế nào để an toàn trước KRACK

Trong trường hợp xấu, người dùng có thể phải tránh sử dụng Wi-Fi mọi nơi, mọi lúc cho đến khi bản vá được phát hành. Các chuyên gia cũng khuyến cáo người dùng nên sử dụng chuẩn HTTPS, STARTTLS, Secure Shell và các chuẩn tin cậy khác để mã hóa lưu lượng web và email giữa máy tính và điểm truy cập. Một cách nữa là người dùng có thể sử dụng mạng ảo riêng để tăng cường bảo mật nhưng vẫn cần chọn nhà cung cấp VPN một cách thận trọng.

Người dùng nên cẩn thận khi truy cập vào các mạng Wi-Fi ở mọi nơi

|

Đáng chú ý, trong khi thiết bị Android và Linux nằm trong danh sách những thiết bị chịu ảnh hưởng nhất nhưng Google cho biết họ sẽ chỉ công bố bản sửa lỗi trong bản cập nhật bảo mật vào tháng 11.

Bình luận