Theo Neowin, hình thức tấn công mới nói trên được phát hiện bởi chuyên gia bảo mật Mahmoud Al-Qudsi của hãng NeoSmart Technologies, và được chứng minh thông qua một trang web Wordpress bị tổn thương.

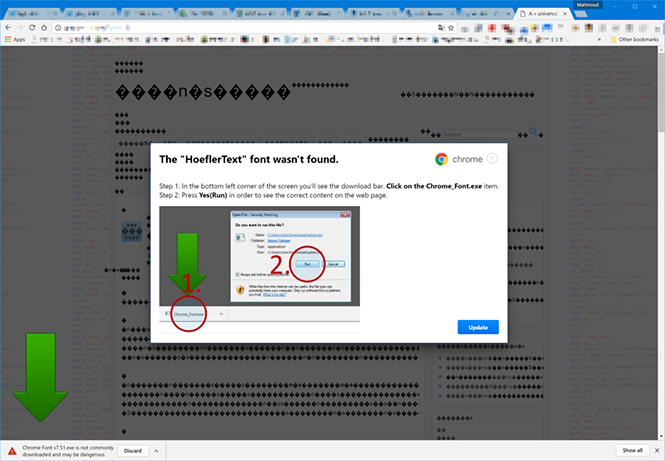

Cụ thể, tin tặc đã sử dụng javascript để thay đổi quá trình hiển thị văn bản trên trang và sau đó mã hóa với các biểu tượng và ký tự ngẫu nhiên khác khi người dùng nhìn thấy. Lúc này người dùng bị đánh lừa rằng nội dung trang web bị biến dạng, và ngay lập tức một cửa sổ pop-up xuất hiện nói rằng không thể phát hiện font chữ sử dụng. Thông điệp sau đó sẽ yêu cầu người dùng tải về một gói font chữ Chrome nếu muốn khắc phục vấn đề.

Để đánh lừa người dùng, pop-up này sử dụng logo trình duyệt và áp dụng nút cập nhật màu xanh như những thông báo hệ thống Chrome khác. Không giống như các cách thức tấn công khác, ngữ pháp trên cửa sổ pop-up là khá hoàn hảo đủ để người dùng dễ bị đánh lừa. Và khi nhấn vào nút cập nhật, nó sẽ tải về một tập tin gọi là Chrome Font v7.5.1.exe, và một thông báo pop-up cũng hiện ra hiển thị hướng dẫn cài đặt.

Không bị Chrome cảnh báo nhưng thực tế đây là tập tin có chứa mã độc

|

Trong kết quả phân tích phần mềm độc hại trên VirusTotal, đã chỉ ra rằng 9/59 chương trình phòng chống virus xác định gói font này là phần mềm độc hại, chứa mã độc “Win32.Trojan.WisdomEyes”, “ML.Attribute.HighConfidence” và thậm chí cả mã độc tống tiền “Ransom.Spora”.

Bình luận (0)