Mã độc ẩn chứa trong các phần mềm miễn phí được chia sẻ từ Telegram

Theo CyberPress, mã độc Lumma Stealer đã lan rộng ở nhiều quốc gia, đặc biệt là ở Ấn Độ, Mỹ và châu Âu. Mã độc này được phát hiện qua các nền tảng như Telegram, gây lo ngại cho người dùng về an ninh mạng.

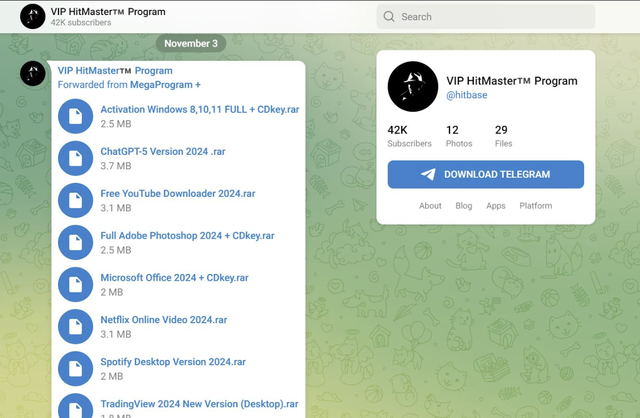

Hai kênh Telegram liên quan đến việc phát tán mã độc được xác định là “hitbase” (với 42.000 người theo dõi) và “sharmamod” (8.660 người theo dõi). Các kênh này được phát hiện gửi tin nhắn qua lại để mở rộng phạm vi phát tán.

Với hình thức chia sẻ các phần mềm bản quyền, mã độc Lumma Stealer sẽ được người dùng cài đặt và lấy cắp thông tin

ẢNH: CYBERPRESS

Những tập tin nén mang tên các phần mềm bản quyền chứa mã thực thi .NET độc hại đã được phân tích. Mã độc này sử dụng một hàm giải mã tùy chỉnh để giải mã hai khối dữ liệu mã hóa trong bộ nhớ. Khối dữ liệu đầu tiên chứa các API liên quan đến việc tiêm mã độc vào tiến trình, cho thấy khả năng duy trì sự hiện diện lâu dài trên hệ thống bị nhiễm và thực hiện các hành động độc hại.

Quá trình phân tích sâu hơn cho thấy cuộc tấn công gồm nhiều giai đoạn. Trong đó, mã độc sử dụng phương pháp tiêm mã vào tệp RegAsm.exe. Giai đoạn đầu tiên, một tệp nhị phân biên dịch bằng Visual C++, thực hiện giải mã và ghi hai tệp .NET tải trọng (Lumma_stealer và clipper) vào thư mục AppData\Roaming.

Mã độc kết nối với tên miền máy chủ điều khiển (C2) bị che giấu và trích xuất tên tài khoản Steam để tạo thêm một tên miền C2 khác, cho phép kẻ tấn công trích xuất dữ liệu nhạy cảm về máy chủ do chúng kiểm soát. Phương pháp này giúp Lumma Stealer tránh bị phát hiện bằng cách tạo các kênh liên lạc động với máy chủ C2.

Ngoài ra, một công cụ giám sát bộ nhớ tạm (clipboard) được sử dụng để quét địa chỉ ví tiền điện tử. Nếu phát hiện địa chỉ, mã độc thay thế bằng địa chỉ ví của kẻ tấn công, nhằm đánh cắp tiền mã hóa. Mã độc này cũng thiết lập chế độ tự khởi động và ẩn mình bằng cách sử dụng mutex để ngăn chạy trùng lặp.

Để giảm thiểu rủi ro, người dùng cần cảnh giác và sử dụng các giải pháp bảo mật toàn diện. Sự cẩn trọng và các biện pháp phòng ngừa kịp thời có thể giúp đối phó với các mối đe dọa mạng đang ngày càng tinh vi.

Bình luận (0)