Không ai cảm thấy vui vẻ mỗi lần Windows tung ra bản cập nhật, và bắt bạn phải làm điều đó. Đôi khi, nó diễn ra quá nhiều. Phần lớn các bản cập nhật này đều dành cho việc xử lý các lỗi an toàn nhỏ trong việc phân dữ liệu cho RAM. Điều này được xác nhận bởi Matt Miller, một kỹ sư tại Microsoft.

Bản thân Miller cũng đã vén màn bí mật này trong một hội nghị bảo mật ở Israel. Ông ta cho biết rằng trong khoảng 12 năm gần đây, khoảng 70% lượng bản vá lỗi của Microsoft nhàm để tập trung xử lý các vấn đề về bộ nhớ.

Tuy nhiên, điều này không đồng nghĩa với việc bạn đổ tội cho bộ nhớ của máy tính. Thủ phạm, mà Miller chỉ mặt, là do Windows được viết hoàn toàn dựa trên C và C++ (cùng C# và một số các dòng mã assembly tự viết, dựa trên các nền tảng hỗ trợ đã 10 năm tuổi). Những ngôn ngữ lập trình “không an toàn với bộ nhớ” đã cho phép các nhà phát triển phần mềm có thể truy cập được vào các vị trí trên bộ nhớ mà những dòng lệnh đó có thể được “ở lại và triển khai”.

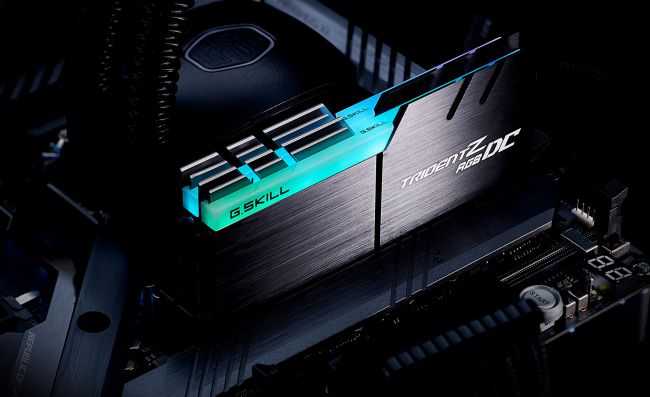

Lỗi trong quá trình lập trình luôn xảy ra, nhưng nếu các đoạn mã quản lý bộ nhớ không đúng, nó sẽ mở ra các cánh cửa cho lỗi bộ nhớ mà kẻ tấn công có thể tận dụng, cho dù bạn đang sử dụng một cặp RAM giá rẻ hay tốn bộn chi phí cho những RAM DDR4 mắc nhất hiện nay. Bộ nhớ hệ thống là một thiên đường cho các hacker. Chúng có thể sử dụng các lỗi này để thực hiện các lỗi tấn công từ xa, cho phép chúng thực hiện được một số đặc quyền trên máy.

Nếu nghĩ rằng Microsoft đã loại bỏ phần lớn các lỗi liên quan đến bộ nhớ, thì mọi việc cũng không đơn giản như vậy. Do hầu hết các lỗi cơ bản đã bị xử lý, hacker hiện nay đã chuyển qua tận dụng các lỗ hổng khác, phức tạp hơn. Vì vậy, cuộc đuổi bắt lại vẫn tiếp tục.

Không có gì bạn làm được để cải thiện tình hình, nhưng nếu trong lần tới, hệ thống bắt buộc bạn phải khởi động lại để cập nhật các bản vá lỗi, ít nhất lý do cũng đã rõ ràng hơn.

Bình luận (0)