Tấn công bằng mã độc tống tiền được dự báo trở nên phổ biến và ngày càng phức tạp trong năm 2024 khi tin tặc nhắm đến các tổ chức tài chính, chứng khoán lớn, thực hiện các chiến dịch ngày càng tinh vi và liên tục nâng cấp, thay đổi hình thức mã hóa. Theo các chuyên gia An ninh mạng, hiện nay không có hệ thống CNTT nào đảm bảo an toàn 100%, do vậy tổ chức, doanh nghiệp cần chủ động trong phương thức phòng vệ, giảm thiểu tối đa rủi ro.

Chiến thuật 3:2:1 trong phòng vệ hệ thống CNTT

Theo ông Phạm Thái Sơn - Phó giám đốc Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC), trong quý 1/2024, đơn vị ghi nhận hơn 150 triệu cảnh báo về các nguy cơ bảo mật. Sau khi phân tích, phát hiện trên 300.000 nguy cơ tấn công mạng nhắm vào các hệ thống thông tin trên toàn quốc.

"Qua những thông tin thu thập, phân tích được, chúng tôi nhận định tấn công ransomware, đánh cắp dữ liệu và tấn công APT (có chủ đích) sẽ là các xu hướng nhắm đến các cơ quan, tổ chức trong thời gian tới", ông Sơn chia sẻ tại buổi tọa đàm "Phòng chống tấn công mã hóa dữ liệu tống tiền" diễn ra tại Hà Nội mới đây.

Ông Phạm Thái Sơn đề xuất chiến thuật sao lưu dữ liệu 3:2:1 để tăng mức độ an toàn của hệ thống CNTT

M.Q

Lãnh đạo NCSC đánh giá việc bảo đảm an toàn 100% là khó, nhưng một trong những cách đầu tiên là sao lưu dữ liệu thường xuyên. Ông cho biết sao lưu (backup) không phải là thực hiện một cách đơn giản, mà cần làm có kế hoạch, phương án, theo quy trình. "Chẳng hạn như chiến thuật 3:2:1, tức là sao lưu ít nhất 3 bản, trên 2 định dạng khác nhau và ít nhất có 1 bản lưu trữ offline (ngoại tuyến)", chuyên gia an ninh mạng giải thích thêm.

Tiếp theo, các đơn vị cần có biện pháp giám sát, giám sát liên tục. Tấn công mạng hiện hữu ở khắp nơi và thường diễn ra lúc mọi người đi ngủ. Những kẻ tấn công cũng nhắm vào hành vi của người dùng để phát động các chiến dịch nhằm gây thiệt hại mà ít gặp trở ngại nhất. Điển hình có thể kể đến như cuộc tấn công vào PVOIL gần đây, xảy ra vào 0 giờ ngày 2.4, khi mọi người đã đi ngủ, hệ thống có cảnh báo thì cũng không có (hoặc ít) ai xử lý. Điều này đặt ra yêu cầu bức thiết về một đội ngũ chuyên nghiệp, giám sát 24/7 để có thể sớm phát hiện ra sự cố, nhanh chóng xử lý vấn đề.

Tại Việt Nam, Bộ Thông tin và Truyền thông đã đưa ra mô hình phòng thủ 4 lớp. Theo đó, mỗi doanh nghiệp cần tới 4 lớp phòng thủ an ninh gồm: Lực lượng an ninh mạng chuyên trách, túc trực thường xuyên; Thuê đội giám sát độc lập cùng giám sát; Thực hiện rà quét, đánh giá hệ thống thường xuyên; Kết nối với các hệ thống giám sát an ninh mạng quốc gia.

Quy trình 4 bước xử lý khi bị tấn công mạng

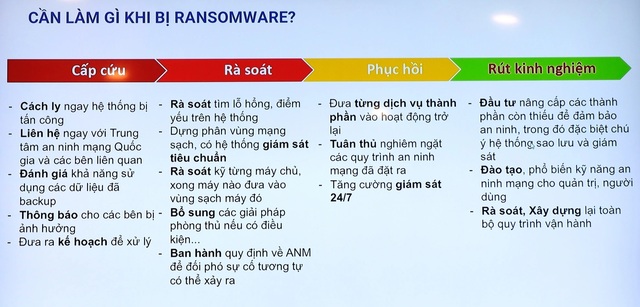

Chuyên gia Vũ Ngọc Sơn - Trưởng ban Nghiên cứu công nghệ Hiệp hội An ninh mạng Quốc gia (NCA) cho biết, khi một cơ quan, doanh nghiệp bị dính mã độc tống tiền cần tuân thủ quy trình xử lý sự cố đã đề ra từ trước đó. Ông tóm tắt quy trình theo trình tự 4 bước gồm:

Quy trình 4 bước xử lý khi bị tấn công mạng do chuyên gia Vũ Ngọc Sơn đề xuất

M.Q

- Cấp cứu: cách ly hệ thống bị tấn công, liên hệ ngay với Trung tâm An ninh mạng Quốc gia và các bên liên quan. Tiếp đó cần đánh giá khả năng sử dụng các dữ liệu đã sao lưu, đồng thời thông báo cho các bên bị ảnh hưởng và đưa ra kế hoạch để xử lý.

- Rà soát: bước này nhằm tìm kiếm lỗ hổng, điểm yếu đang tồn tại trên hệ thống; dựng phân vùng mạng sạch, có hệ thống giám sát tiêu chuẩn. Cần rà soát kỹ từng máy chủ, làm xong máy nào cần đưa vào vùng sạch ngay, sau đó bổ sung giải pháp phòng thủ nếu có điều kiện. Tổ chức, doanh nghiệp nên ban hành quy định về an ninh mạng để đối phó với các sự cố tương tự có thể xảy ra.

- Phục hồi: đưa từng dịch vụ thành phần vào hoạt động trở lại; tuân thủ nghiêm ngặt các quy trình an ninh mạng đã đặt ra và phải tăng cường giám sát 24/7.

- Rút kinh nghiệm: sau sự cố, cần đầu tư nâng cấp các thành phần còn thiếu để đảm bảo an ninh, trong đó đặc biệt chú ý hệ thống sao lưu và giám sát. Tổ chức, doanh nghiệp cần chú trọng đào tạo, phổ biến kỹ năng an ninh mạng cho nhân lực quản trị lẫn người dùng; rà soát, xây dựng lại toàn bộ quá trình vận hành.

Bình luận (0)