Đợt tấn công mạng quy mô khổng lồ khởi đầu từ Ukraine và Nga, sau đó lan ra khắp toàn cầu từ đêm 27.6.

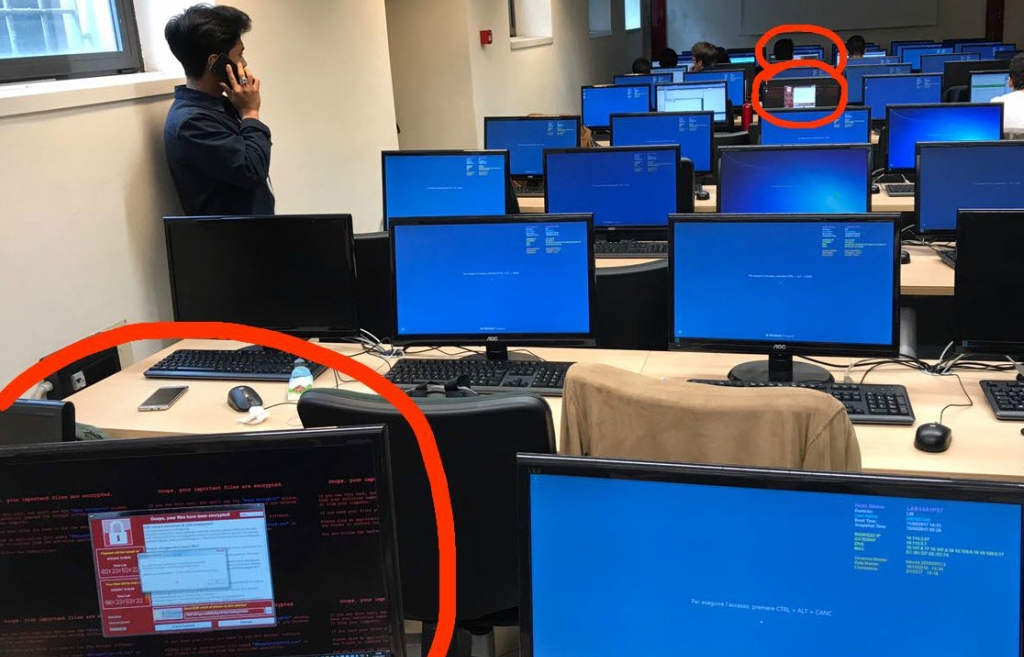

Theo tờ The New York Times, mã độc tống tiền Petrwrap/Petya lẳng lặng lây lan ở Ukraine suốt 5 ngày trước khi bùng phát. Hàng loạt máy tính của các cơ quan chính phủ, ngân hàng, hệ thống tàu điện ngầm, sân bay và doanh nghiệp lớn của Ukraine đều bị tê liệt, trên màn hình hiện dòng chữ yêu cầu gửi tiền chuộc bằng số tiền ảo bitcoin có giá trị tương đương 300 USD. Toàn bộ máy rút tiền tự động ở thủ đô Kiev ngừng hoạt động.

Đáng lo ngại hơn, hệ thống giám sát phóng xạ tự động tại khu vực Chernobyl cũng bị tấn công, buộc nhân viên phải làm việc bằng phương pháp thủ công.

Giới chức Ukraine nhanh chóng cáo buộc Nga đứng sau vụ tấn công mạng, dù nhiều doanh nghiệp nước láng giềng cũng là nạn nhân. Tập đoàn dầu khí khổng lồ Rosneft, Ngân hàng Home Credit hay Công ty khai khoáng Evaraz của Nga đều bị ảnh hưởng. Ngoài ra, vụ tấn công còn nhằm mục tiêu vào Tập đoàn công nghiệp xây dựng Saint-Gobain và Ngân hàng BNP Paribas của Pháp, Công ty quảng cáo WPP (Anh), Tập đoàn Metro (Đức), chi nhánh Hãng luật DLA Piper tại Úc, Hãng dược Merck và hàng loạt bệnh viện của Mỹ.

Đến hôm qua, một số doanh nghiệp ở châu Á cũng ghi nhận bị tấn công mạng. Chiều 28.6, Reuters dẫn lời đại diện Maersk Line, một trong những hãng vận tải biển lớn nhất thế giới, cho biết hãng không thể nhận bất cứ đơn hàng nào trong khi các chuyến tàu bị đình trệ. Tình trạng ùn ứ xảy ra tại 76 cảng do Maersk điều hành ở Mỹ, Ấn Độ, Tây Ban Nha, Hà Lan do hệ thống máy tính không hoạt động.

Cũng trong ngày 28.6, chính phủ Nga nhấn mạnh không biết về nguồn gốc vụ tấn công, đồng thời kêu gọi thế giới tăng cường hợp tác chặt chẽ để chống tội phạm mạng. Theo ghi nhận giao dịch trên mạng, ít nhất 30 nạn nhân đã trả tiền nhưng không rõ họ đã lấy lại được quyền truy cập dữ liệu hay chưa.

Tờ The New York Times dẫn lời chuyên gia an ninh Matthieu Suiche, người từng giúp ngăn chặn mã độc WannaCry lan rộng hồi tháng 5 nhờ lệnh kill switch, nhận định vụ tấn công mới còn tinh vi và nguy hiểm hơn WannaCry do Petrwrap không có cơ chế tự ngắt như WannaCry. Mã độc này có thể mã hóa và khóa toàn bộ ổ cứng, trong khi các vụ tấn công tống tiền trước đây chỉ khóa được tệp dữ liệu cá nhân.

Các cơ quan chức năng chưa xác định được nghi phạm vụ tấn công mới nhưng nhiều chuyên gia an ninh khẳng định tin tặc đã phát triển Petrwrap từ đoạn mã Eternal Blue. Đây là một trong những công cụ thu thập thông tin tình báo của Cơ quan An ninh quốc gia Mỹ (NSA) bị tin tặc lấy cắp và rò rỉ hồi tháng 4. Đoạn mã này được cho là có khả năng truy cập mọi máy tính sử dụng hệ điều hành Windows. Vì thế, giới phân tích đang kêu gọi NSA hỗ trợ ứng phó “vũ khí” do mình tạo ra. N.M

Thư điện tử của các doanh nghiệp VN dễ nhiễm mã độc

Ngày 28.6, theo cảnh báo khẩn của Công ty an ninh an toàn thông tin CMC (CMC Infosec), trong khoảng 24 giờ phát tán, mã độc mới đã gây ra gián đoạn nghiêm trọng tại nhiều quốc gia lớn. Petya có khả năng lây lan qua mạng nội bộ giữa các máy tính với nhau và máy tính có mở cổng 445 đều có nguy cơ lây nhiễm. Theo nhận định của CMC Infosec, tại VN, dễ bị lây nhiễm nhất là các hòm thư điện tử do doanh nghiệp, tổ chức tự vận hành, đặc biệt là máy chủ chạy mail servers trên Windows. Các tổ chức, doanh nghiệp sở hữu địa chỉ email dạng ten@abc.gov.vn hoặc ten@abc.com.vn cần hết sức lưu ý. Tại VN, mặc dù đã trải qua đợt càn quét “khủng” của WannaCry, vẫn còn rất nhiều hệ thống, đặc biệt là các hệ thống máy chủ, chưa được cập nhật bản vá mới nhất cho lỗ hổng trên hệ điều hành Windows.

Thống kê của CMC Infosec cho thấy hiện vẫn còn hơn 9.700 máy chủ có nguy cơ lây nhiễm rất cao với các mã độc khai thác lỗ hổng này. Phần lớn thuộc về các tập đoàn, công ty và tổ chức lớn. Điều đó khiến cho việc lây lan ồ ạt tại VN trong thời gian ngắn là rất có thể xảy ra. CMC Infosec khuyến cáo thực hiện các bước sau để tránh lây nhiễm bởi Petya. Đó là không mở các tập tin đính kèm nếu không chắc chắn là an toàn, không liên hệ tới địa chỉ wowsmith123456@posteo.net để tìm cách trả tiền chuộc vì hòm thư này đã bị khóa, nhờ chuyên gia khôi phục dữ liệu nếu bị lây nhiễm, tải bản vá lỗi MS17-010 từ trang chủ Microsoft tương ứng với hệ điều hành Windows đang dùng, chặn kết nối internet từ các máy khác vào cổng 445 trên máy tính của mình.

Mai Phương

|

Bình luận (0)