Khoảng 10 giờ ngày 24.3, tin tặc tấn công VNDirect (VND) khiến toàn bộ nền tảng giao dịch của công ty tạm thời không thể đăng nhập được. Theo chuyên gia bảo mật Vũ Ngọc Sơn - Giám đốc công nghệ của NCS, việc phục hồi hệ thống chậm cho thấy có thể cả hệ thống chính lẫn dự phòng đã bị tấn công đồng thời.

"Cần thêm thời gian để VND có thể khắc phục sự cố cũng như đánh giá lại tổng thể thiệt hại. Công tác điều tra, truy vết hiện cũng đang được các cơ quan chức năng thực hiện. Tuy nhiên với một hệ thống lớn thì việc điều tra, phân tích cũng sẽ mất nhiều thời gian, đơn vị tính có thể là theo tuần, thậm chí là nhiều tháng", ông Sơn nhận định.

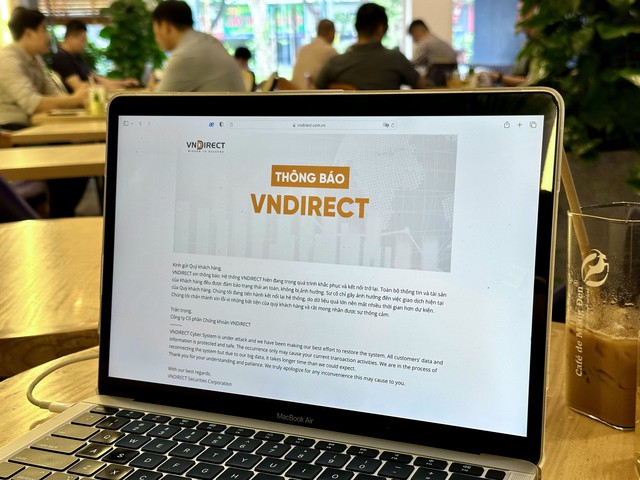

Sáng 27.3, website của VNDirect vẫn chưa thể truy cập

Anh Quân

Chuyên gia cho biết trên thế giới đã có thống kê về các vụ việc xâm nhập, thời gian giải quyết trung bình mất 100 - 200 ngày, cũng có thể hơn, phụ thuộc vào nhiều yếu tố. Các công việc cần thực hiện để truy vết có thể tóm gọn trong quá trình thu thập toàn bộ nhật ký hệ thống (log) của mọi thành phần; chuẩn hóa, tổ chức lại dữ liệu phục vụ quá trình lọc; tìm kiếm thông tin theo các dấu hiệu tấn công phổ biến.

Các chuyên gia bảo mật, an ninh mạng sẽ phải làm việc với toàn bộ log của hệ thống trước sự cố một thời gian đủ dài, vì thường hacker sẽ xâm nhập tìm hiểu thông tin hệ thống trước khi thực hiện mã hóa dữ liệu.

"Do khối lượng nhật ký hệ thống lớn nên thời gian phân tích, tìm kiếm dấu hiệu bất thường trên các log thu thập sẽ tốn rất nhiều thời gian, công sức của các chuyên gia. Trong trường hợp log đã bị xóa thì công việc này còn trở nên khó khăn hơn, chuyên gia sẽ phải tìm cách khôi phục lại thông tin đã bị xóa trước khi tiếp tục công việc truy vết", ông Sơn giải thích thêm.

Bước tiếp theo là tái tạo lại toàn bộ quy trình cuộc tấn công, có thể dựa trên phân tích logic nhưng thường đội truy vết sẽ tiến hành thực nghiệm để có kết quả chính xác. Quá trình làm trong môi trường cách ly nhưng được mô phỏng như hệ thống thật. Sau đó sẽ đối chiếu giữa log thu nhận trong quá trình thử nghiệm và log ghi nhận trong thực tế để kết luận cuối cùng. Công đoạn này đòi hỏi sự chính xác, tỉ mỉ, cũng như cần chuyên gia có năng lực hiểu biết thực chiến về các hình thức tấn công.

Từ kết quả có được sẽ chỉ ra con đường hacker xâm nhập đi qua đâu, khai thác lỗ hổng gì, các tài khoản, thông tin nào đã bị xâm phạm, mã độc nào đã triển khai... Từ cơ sở đó sẽ có những khuyến cáo, hướng dẫn chủ quản hệ thống các bước tiếp theo để khắc phục triệt để, rút kinh nghiệm và chuẩn bị sẵn sàng cho các tình huống tương tự trong tương lai.

Hiện tại, các chuyên gia bảo mật trong nước đều chưa đưa ra kết luận cụ thể cho vụ tấn công VNDirect mà chỉ dự đoán tình huống. Ông Vũ Ngọc Sơn cho rằng sự cố vừa qua là một tình huống tấn công mã độc mã hóa dữ liệu điển hình. "Hacker nhiều khả năng đã khai thác lỗ hổng zero-day trên hệ thống của VND, sau đó xâm nhập và thực hiện mã hóa dữ liệu", lãnh đạo NCS nhận định.

Ông Nguyễn Tử Quảng, CEO Công ty bảo mật BKAV cũng cho rằng đây là một trường hợp tấn công phổ biến trong những năm gần đây ở Việt Nam cũng như trên thế giới. "Hacker sẽ sử dụng một lỗ hổng nào đó để xâm nhập vào trong hệ thống. Sau đó tìm cách để cài đặt virus lên hệ thống của công ty và mã hóa dữ liệu để có thể tống tiền các nạn nhân", ông Quảng nhận định.

Lãnh đạo BKAV đánh giá hệ thống của VNDirect là "rất phức tạp và rất lớn". Theo ông, hiện công cụ và các biện pháp để giải mã đã có và hầu hết các công ty lớn về công nghệ ở Việt Nam đều đang tham gia, chung tay xử lý vấn đề.

Bình luận (0)