Theo hãng bảo mật Trend Micro, Bad Rabbit chủ yếu lây lan bằng cách khai thác lỗ hổng bảo mật trang web để chạy trình cài đặt Flash giả mạo. Các trang web ảnh hưởng bị chèn một tập lệnh có chứa URL hướng đến địa chỉ hxxp://1dnscontrol[.]com/flash_install.

Những trang web bị xâm nhập có trụ sở tại Bulgaria, Estonia, Đức, Hungary, Nhật Bản, Slovakia, Ukraine và Nga, được sử dụng để phân phối trình cài đặt Flash giả cho khách đến từ Nhật Bản, Thổ Nhĩ Kỳ và Nga.

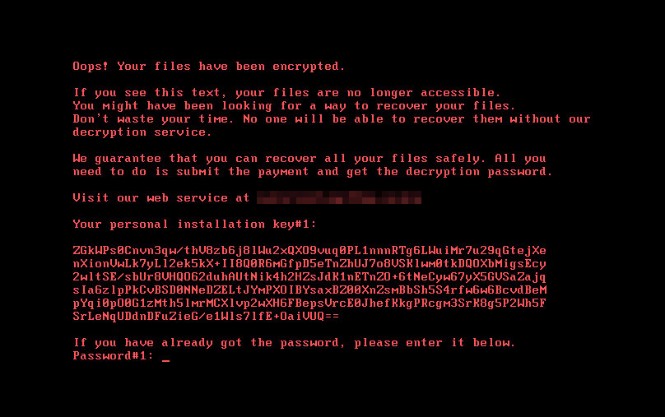

Bad Rabbit sử dụng tham chiếu đến các ký tự từ chương trình HBO Game of Thrones, bắt đầu bằng rhaegal.job để mã hóa/giải mã tập tin (được phát hiện dưới dạng BKDR.Win32.TRX.XXPE002FF019) khi khởi động lại hệ thống, cũng như drogon.job giúp khởi động lại máy tính của nạn nhân. Nó cũng sẽ mã hóa MBR (Master Boot Record) của hệ thống máy tính và hiển thị thông báo về tiền chuộc.

Cảnh báo hiển thị thông điệp yêu cầu tiền chuộc từ Bad Rabbit

|

Theo khuyến cáo của hãng bảo mật Trend Micro, để phòng tránh mã độc tống tiền Bad Rabbit, người dùng nên tìm hiểu kỹ về chiêu thức lây lan của loại mã độc này và có các biện pháp ngăn chặn. Người dùng nên nhanh chóng tắt các tính năng dịch vụ Windows Management Instrumentation (WMI) trước khi mã độc kịp lây lan khắp mạng lưới máy tính trên toàn hệ thống.

Bình luận (0)