Theo BleepingComputer, lỗ hổng trên bộ định tuyến MikroTik được gán mã định danh CVE-2023-30799 cho phép kẻ tấn công từ xa có tài khoản quản trị viên hiện có sẽ nâng đặc quyền lên thành quản trị viên cấp cao (superadmin) thông qua giao diện Winbox hoặc HTTP của thiết bị.

Trước đó, báo cáo từ hãng bảo mật VulnCheck giải thích mặc dù để khai thác lỗ hổng yêu cầu phải có tài khoản quản trị viên, tuy vậy đầu vào để tiến hành khai thác lỗ hổng lại đến từ việc mật khẩu mặc định chưa được thay đổi. Các nhà nghiên cứu cho biết, các bộ định tuyến thiếu biện pháp bảo vệ cơ bản chống lại việc đoán mật khẩu.

VulnCheck không công bố bằng chứng cho việc khai thác lỗ hổng vì lo ngại nó sẽ trở thành công cụ hướng dẫn cho những tin tặc có ý đồ xấu. Các nhà nghiên cứu cho biết có đến 60% thiết bị MikroTik hiện vẫn sử dụng tài khoản admin mặc định.

MikroTik là thương hiệu bộ định tuyến đang có mặt tại thị trường Việt Nam

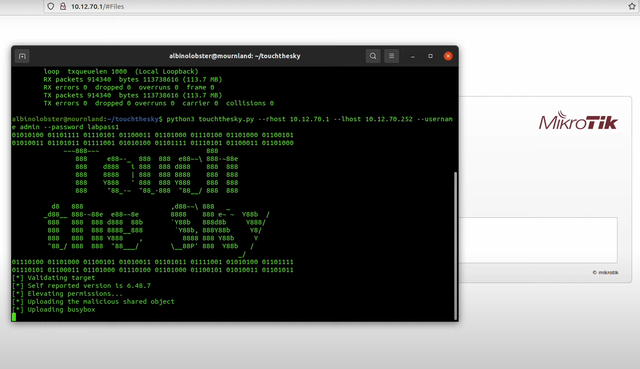

CHỤP MÀN HÌNH

MikroTik là thương hiệu đến từ Latvia chuyên về các thiết bị mạng, được chạy trên hệ điều hành MikroTik RouterOS. Khi sử dụng, người dùng có thể truy cập trang quản trị trên cả giao diện web hoặc ứng dụng Winbox để cấu hình, quản lý mạng LAN hoặc WAN.

Thông thường, tài khoản truy cập ban đầu được nhà sản xuất để là "admin" và một mật khẩu mặc định cho phần lớn các sản phẩm. Đây chính là rủi ro dẫn đến thiết bị dễ bị tấn công.

Lỗ hổng CVE-2023-30799 lần đầu tiên được công bố mà không có số nhận dạng vào tháng 6.2022 và MikroTik đã khắc phục sự cố vào tháng 10.2022 thông qua bản RouterOS stable v6.49.7 và vào ngày 19.7.2023 cho RouterOS long-term (v6.49.8).

Các nhà nghiên cứu đã phát hiện ra 474.000 thiết bị dễ bị tấn công khi chúng tiếp xúc từ xa với trang quản lý trên nền tảng web. VulnCheck báo cáo bản Long-term chỉ được vá khi nhóm cố gắng liên lạc với nhà sản xuất và chia sẻ cách thức tấn công vào phần cứng của MikroTik.

Vì lỗ hổng này cũng có thể bị khai thác trên ứng dụng Winbox, các nhà nghiên cứu nói có khoảng 926.000 thiết bị đã để lộ cổng quản lý khiến tầm ảnh hưởng trở nên rộng lớn hơn nhiều.

Theo đánh giá của các chuyên gia WhiteHat, nguyên nhân chính dẫn đến lỗ hổng xuất phát từ hai yếu tố: người dùng và nhà sản xuất. Người dùng có thói quen mua thiết bị thường bỏ qua những khuyến cáo về an toàn của nhà sản xuất và "quên" đổi mật khẩu mặc định của thiết bị. Nhưng cả khi đã thực hiện đổi mật khẩu thì vẫn còn những nguy cơ khác từ nhà sản xuất. MikroTik đã không trang bị bất kỳ giải pháp an ninh nào chống lại các cuộc tấn công đoán mật khẩu (brute-force) trên hệ điều hành MikroTik RouterOS. Hacker nhờ vậy có thể sử dụng các công cụ để dò tên và mật khẩu truy cập mà không hề bị ngăn chặn.

VulnCheck minh họa việc khai thác lỗi bảo mật trên bộ định tuyến MikroTik

CHỤP MÀN HÌNH

Hơn nữa, MikroTik cũng cho phép đặt mật khẩu admin rỗng và đã bỏ mặc vấn đề này cho đến tháng 10.2021 mới phát hành phiên bản RouterOS 6.49 để xử lý.

Để giảm thiểu rủi ro, chuyên gia WhiteHat khuyến cáo người dùng cập nhật ngay bản vá mới nhất cho RouterOS, đồng thời có thể thực hiện thêm các giải pháp như bỏ kết nối internet trên các giao diện quản trị để ngăn chặn việc truy cập từ xa, thiết lập mật khẩu mạnh nếu bắt buộc phải công khai trang quản trị.

Bình luận (0)