Theo TheHackerNews, các nhà nghiên cứu an ninh mạng vừa phát hiện nhiều lỗ hổng bảo mật nghiêm trọng trong nền tảng quản lý đám mây do Ruijie Networks phát triển. Những lỗ hổng này, nếu bị khai thác, có thể cho phép kẻ tấn công kiểm soát các thiết bị mạng, bao gồm các thiết bị chạy hệ điều hành Reyee OS và được kết nối với nền tảng đám mây Reyee.

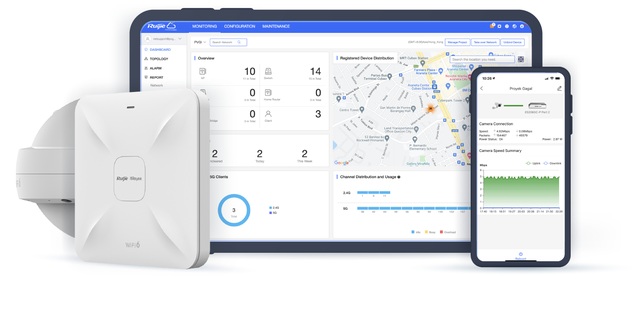

Ruijie Networks, nhà cung cấp thiết bị mạng như router, switch và access point Wi-Fi, đang đối mặt nguy cơ bảo mật nghiêm trọng trên nền tảng đám mây Reyee

ẢNH: RUIJIE NETWORKS

Claroty, công ty chuyên nghiên cứu về bảo mật công nghệ vận hành (OT), đã phát hiện tổng cộng 10 lỗ hổng trên hệ thống của Ruijie. Trong đó, ba lỗ hổng được đánh giá ở mức độ nghiêm trọng cao nhất. Lỗ hổng CVE-2024-47547 với điểm CVSS 9.4 bị khai thác qua cơ chế khôi phục mật khẩu yếu, dễ dàng bị tấn công brute force. Tiếp đó, CVE-2024-48874 (điểm CVSS 9.8) cho phép truy cập trái phép vào dịch vụ nội bộ và hạ tầng đám mây Ruijie thông qua AWS. Lỗ hổng CVE-2024-52324 (điểm CVSS 9.8) khai thác một hàm nguy hiểm để gửi thông điệp MQTT độc hại, dẫn đến việc thực thi các lệnh hệ thống trên thiết bị.

Ngoài những lỗ hổng nghiêm trọng trên, các nhà nghiên cứu còn phát hiện việc biết số sê-ri của thiết bị đã đủ để phá vỡ cơ chế xác thực MQTT. Nhà nghiên cứu chỉ ra rằng, nhờ vào số sê-ri bị lộ, có thể sinh ra các chứng chỉ xác thực hợp lệ cho tất cả thiết bị kết nối đám mây, mở ra cơ hội tấn công từ chối dịch vụ hoặc gửi lệnh giả mạo.

Cuộc tấn công được đặt tên "Open Sesame" còn cho phép kẻ tấn công khai thác qua tín hiệu Wi-Fi thô từ các điểm truy cập của Ruijie, từ đó khai thác các lỗ hổng MQTT để thực hiện tấn công mạng.

Ruijie đã khắc phục toàn bộ lỗ hổng sau khi nhận được cảnh báo từ Claroty, với khoảng 50.000 thiết bị kết nối đám mây bị ảnh hưởng. Vụ việc này là minh chứng cho những lỗ hổng trong bảo mật của các thiết bị IoT, nhất là nhóm thiết bị kết nối như điểm truy cập Wi-Fi và router, có thể bị khai thác trong các cuộc tấn công quy mô lớn.

Bình luận (0)