Theo ITNews, Quarkslab cảnh báo các lỗ hổng bảo mật này có thể bị khai thác bởi những kẻ tấn công từ xa không được xác thực trên cùng một mạng cục bộ, trong một số trường hợp có thể thực hiện với mạng từ xa. Các nhà nghiên cứu cho biết, tác động của những lỗ hổng này bao gồm DDoS, rò rỉ thông tin, thực thi mã từ xa, đầu độc bộ đệm DNS và chiếm quyền điều khiển phiên mạng.

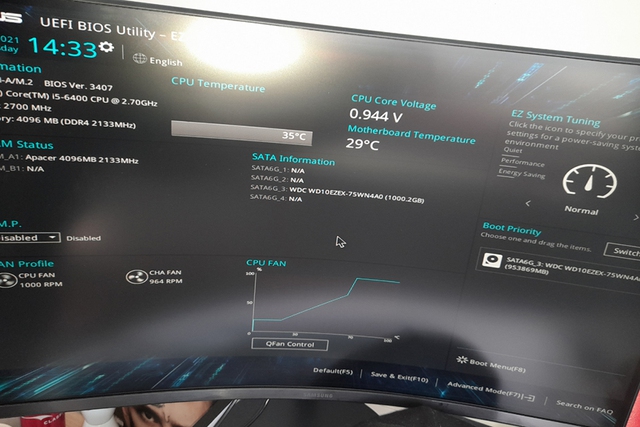

UEFI là hệ thống BIOS được sử dụng phổ biến

MICROSOFT

Trung tâm điều phối an ninh mạng CERT thuộc Đại học Carnegie Mellon (Mỹ) cho biết lỗi này đã được xác định trong quá trình triển khai từ các nhà cung cấp UEFI, gồm American Megatrends, Insyde Software, Intel và Phoenix Technologies, trong khi Toshiba không bị ảnh hưởng.

Hiện tại, Insyde Software, AMI và Phoenix Technologies đều xác nhận với Quarkslab rằng họ đang cung cấp các bản sửa lỗi. Trong khi đó, lỗi vẫn đang được điều tra bởi 18 nhà cung cấp khác, bao gồm các tên tuổi lớn như Google, HP, Microsoft, ARM, ASUSTek, Cisco, Dell, Lenovo và VAIO.

Các lỗi nằm trong ngăn xếp TCP/IP của EDK II, NetworkPkg, được sử dụng để khởi động qua mạng và đặc biệt quan trọng trong các trung tâm dữ liệu cũng như môi trường HPC để tự động hóa các giai đoạn khởi động sớm. Ba lỗi nghiêm trọng nhất đều có điểm CVSS là 8,3 liên quan đến lỗi tràn bộ đệm xử lý DCHPv6, bao gồm CVE-2023-45230, CVE-2023-45234 và CVE-2023-45235. Các lỗi khác có điểm CVSS dao động trong khoảng từ 5,3 đến 7,5 điểm.

Bình luận (0)