Theo The Hacker News, nhà nghiên cứu bảo mật Ben Martin của Sucuri nhận định đây là một mẹo làm SEO không chính thống nhưng thông minh, với các website dùng WordPress là nạn nhân của chiến dịch.

Đây là kỹ thuật đầu độc công cụ tìm kiếm để quảng bá một số trang web hỏi đáp chất lượng thấp giả mạo, chia sẻ các mẫu website tương tự, được điều hành bởi cùng một tổ chức.

Điểm đáng chú ý của chiến dịch là tin tặc có khả năng sửa đổi trung bình hơn 100 tập tin trên mỗi website, cách tiếp cận trái ngược hoàn toàn với các cuộc tấn công thuộc loại này, trong đó chỉ một số tập tin bị giả mạo để xóa dấu vết. Các website bị lây nhiễm sẽ bị thay đổi trong các tập tin wp-signup, wp-cron, wp-links-opml, wp-settings, wp-comments-post, wp-mail, xmlrpc, wp-activate, wp-trackback và wp-blog-header.php.

|

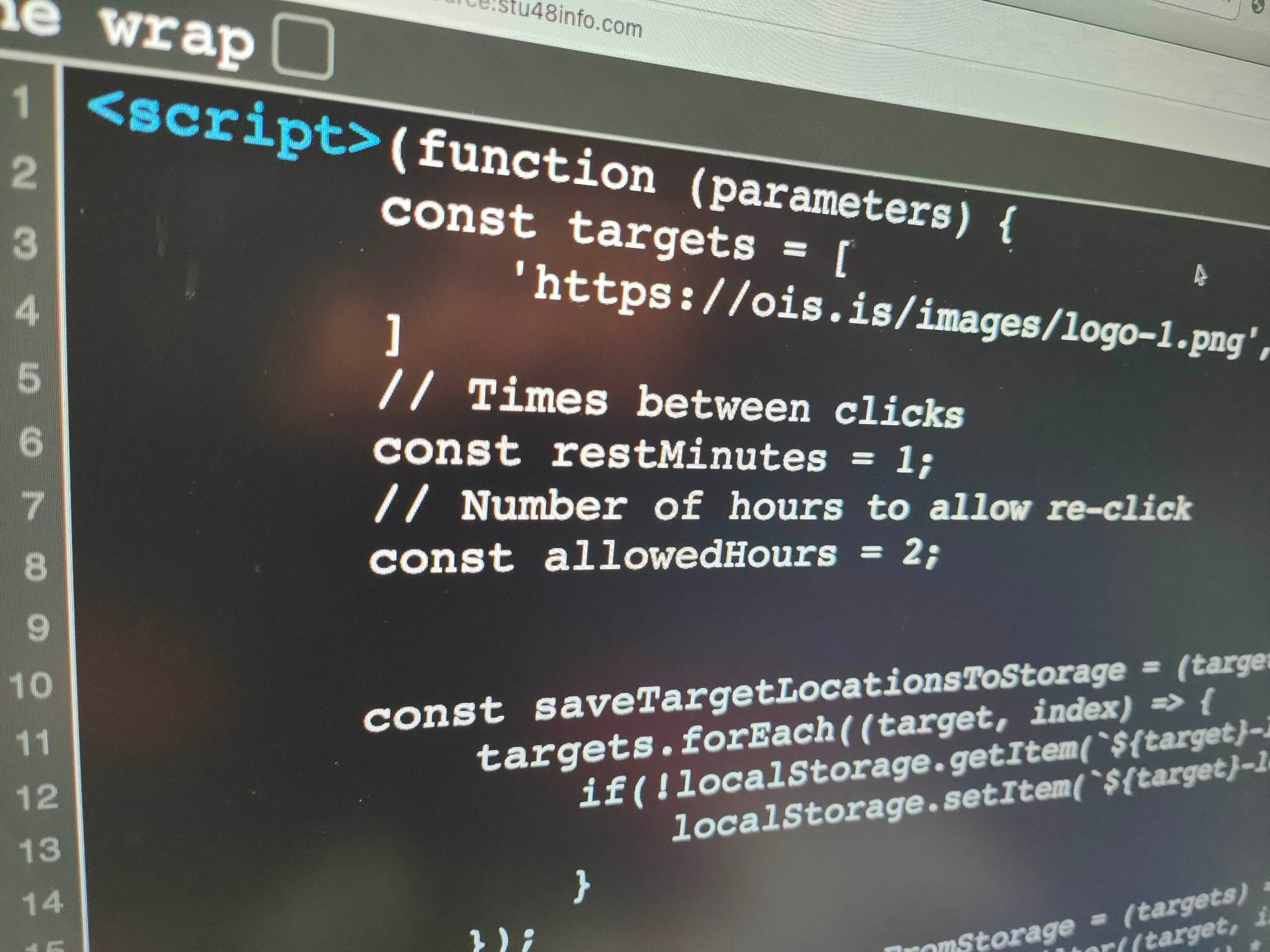

Điểm chung của chiến dịch là các website WordPress đều bị chèn một đoạn mã đến hình ảnh trên website ois_dot_is |

Chụp màn hình |

Việc can thiệp này cho phép phần mềm độc hại thực hiện chuyển hướng đến các website kẻ tấn công lựa chọn. Điểm chung là các website bị tin tặc chiếm đoạt sẽ bị chèn một liên kết đến hình ảnh PNG được chứa tại tên miền ois_dot_is. Và thay vì sẽ tải trang, khách truy cập sẽ bị đưa đến một kết quả tìm kiếm trên Google có hiển thị địa chỉ tên miền Q&A của tin tặc.

Mục tiêu của chiến dịch là thu hút nhiều lưu lượng truy cập hơn đến các trang web giả mạo và tăng uy tín của chúng bằng cách sử dụng các lần nhấp vào kết quả tìm kiếm giả mạo để Google xếp hạng tốt hơn, từ đó nhận được nhiều lưu lượng truy cập tìm kiếm.

Các nhà nghiên cứu cho rằng việc chiếm được tài khoản quản trị website WordPress là thông qua tấn công brute-force mật khẩu, vì vậy người quản trị nên thực hiện bật xác minh hai bước và cập nhật nền tảng lên phiên bản mới nhất để tránh các lỗi bảo mật.

Bình luận (0)