Theo đó, Công ty CP an ninh mạng Việt Nam (VSEC) cho biết một lỗ hổng có mã CVE-2019-16662 dẫn tới nguy cơ bị tấn công RCE (Remote Code Execution ), cho phép kẻ tấn công truy cập vào rConfig và thực hiện chiếm quyền điều khiển và quyền người dùng khi chưa đăng nhập. Từ đó, ảnh hưởng trực tiếp tới cấu hình các thiết bị mạng nằm trong hệ thống mà ứng dụng quản trị.

Lỗ hổng bảo mật có mã CVE-2019-16662 được phát hiện trên tất cả phiên bản của hệ thống quản trị mạng nguồn mở phổ biến rConfig, bao gồm cả phiên bản rConfig mới nhất 3.9.2. Với mức độ nguy hiểm 9.8/10 từ Viện Tiêu chuẩn và Kỹ thuật quốc gia Mỹ (NIST), VSEC đánh giá đây là một lỗ hổng đặc biệt nghiêm trọng, ảnh hưởng trực tiếp đến nhiều doanh nghiệp Việt Nam.

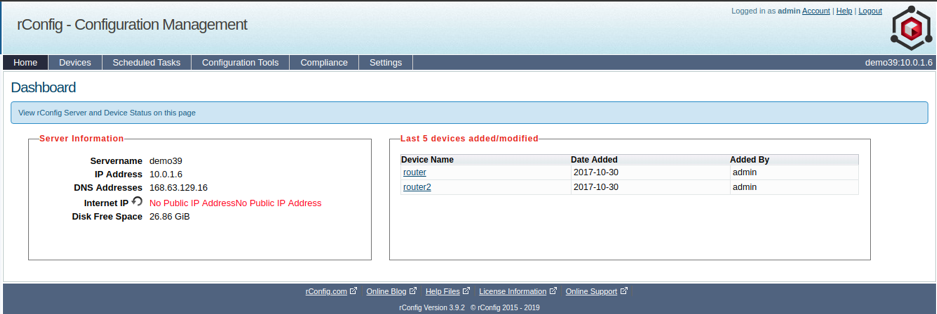

Mã từ xa trên rConfig đang bị tin tặc lợi dụng Ảnh chụp màn hình |

Trong mã nguồn của ứng dụng, file thực thi /install/lib/ajaxHandlers/ajaxServerSettingsChk.php tồn tại biến rootUname được truyền vào 2 chuỗi, sau đó được thực thi qua hàm exec() nhưng lại không có bất kỳ cơ chế chuẩn hóa dữ liệu truyền vào. Lợi dụng điều đó, kẻ tấn công có thể nhúng các đoạn mã thực thi vào ứng dụng, dễ dàng chiếm quyền điều khiển máy chủ, từ đó kiểm soát được toàn bộ hệ thống mạng do tiện ích rConfig quản lý.

rConfig là một tiện ích mã nguồn mở viết bằng PHP, quản lý cấu hình thiết bị mạng như router, switch, firewall… Tiện ích này cho phép các kỹ sư mạng chọn lệnh quản trị viên muốn chạy với thiết bị và tạo snapshot cấu hình của các thiết bị mạng. Theo thông tin từ trang chủ của rConfig, tiện ích này đang quản lý hơn 3,3 triệu thiết bị bao gồm các bộ chuyển mạch, bộ định tuyến, tường lửa, bộ cân bằng tải, tối ưu hóa mạng WAN và có hơn 7000 người dùng hoạt động. Còn tại Việt Nam, theo nghiên cứu tại VSEC uớc tính có khoảng hơn 10.000 thiết bị thuộc hệ thống mạng lớn tại các doanh nghiệp cung cấp hạ tầng mạng, hạ tầng CNTT và viễn thông đang sử dụng tiện ích này.

Hiện tại, chưa có bản vá lỗ hổng nghiêm trọng này. Để đảm bảo an toàn cho các tổ chức và doanh nghiệp Việt, VSEC khuyến cáo các đơn vị đang sử dụng rConfig nên giới hạn địa chỉ IP truy cập vào hệ thống, chặn truy cập module ajaxServerSettingsChk.php nếu không sử dụng tới, sử dụng http authentication với các trang quản trị hoặc sử dụng các giải pháp quản trị thay thế khác. Thêm vào đó, các quản trị viên cần theo dõi sát sao và cập nhật bản vá ngay khi có thể.

Bình luận (0)