Thunderbolt là giao diện thương hiệu phần cứng được phát triển bởi Intel, hoạt động như một giao diện giữa máy tính và các thiết bị bên ngoài. Hiện nay nhiều công ty sử dụng Thunderbolt để kết nối với nhiều loại thiết bị khác nhau, nhưng theo nghiên cứu tại Đại học Công nghệ Eindhoven, bảo mật đằng sau Thunderbolt có thể bị phá vỡ bằng cách sử dụng một kỹ thuật - Thunderspy.

Kỹ thuật này thực hiện tấn công bằng cách âm thầm cho phép kẻ tấn công truy cập chức năng truy cập bộ nhớ trực tiếp (DMA) để gây nguy hại cho các thiết bị. Sự nguy hiểm ở cách tấn công này là không để lại dấu vết và cũng không thực thi bất cứ phần mềm độc hại nào. Nó có thể bỏ qua các bước kiểm tra bảo mật tốt nhất và khóa máy tính nạn nhân. Vì vậy, ngay cả khi máy tính có các tính năng bảo mật như Secure Boot, BIOS mạnh và mật khẩu tài khoản hệ điều hành và kích hoạt mã hóa toàn bộ đĩa cứng, Thunderspy vẫn sẽ bỏ qua mọi thứ.

Một số cách bảo vệ máy tính trước Thunderspy

1. Secured-core PC protections

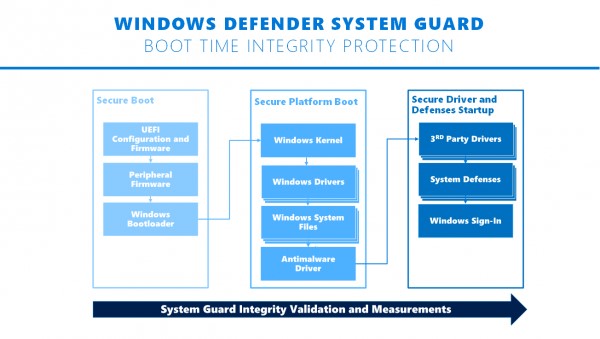

Windows Security của Microsoft có cung cấp tính năng Windows Defender System Guard và bảo mật dựa trên ảo hóa. Tuy nhiên, bạn cần một thiết bị sử dụng công nghệ Secured-core PCs. Công nghệ này sử dụng bảo mật phần cứng gốc trong CPU hiện đại để khởi động hệ thống vào trạng thái tin cậy. Nó giúp giảm thiểu thực hiện nỗ lực tấn công bởi phần mềm độc hại ở cấp độ firmware.

Vì vậy không nên vô hiệu hóa chương trình Windows Security mặc định của hệ thống để có thể duy trì sự bảo vệ.

Tính năng Windows Defender System Guard của Windows Security Ảnh chụp màn hình |

2. Kernel DMA protection

Được giới thiệu trong Windows 10 phiên bản 1803, tính năng bảo vệ Kernel DMA giúp chặn các thiết bị ngoại khỏi các cuộc tấn công Direct Memory Access (DMA) bằng các thiết bị cắm trực tiếp PCI như Thunderbolt.

Điều đó có nghĩa là nếu ai đó cố gắng sao chép phần mềm Thunderbolt độc hại vào máy, nó sẽ bị chặn lại ở cổng Thunderbolt. Tuy nhiên tính năng này không hiệu quả khi tin tặc có tài khoản và mật khẩu đăng nhập Windows.

Bình luận (0)