Giống như bất kỳ cuộc tấn công lừa đảo nào, Darcula giả vờ là các thực thể được công nhận để thu thập thông tin từ người dùng. Tuy nhiên, phương pháp tấn công của nó khá phức tạp. Trong khi hầu hết các kiểu tấn công trước đây lây lan qua SMS, Darcula lại sử dụng tiêu chuẩn liên lạc RCS.

Darcula đang được những kẻ tấn công lừa đảo lan rộng tại hơn 100 quốc gia

CHỤP MÀN HÌNH

Đó là phương thức tấn công không thường xuyên thấy và khiến Google lẫn Apple gặp khó khăn trong việc giải quyết. Nguyên nhân do cả Google Messages và iMessage đều có tính năng mã hóa hai đầu cho tin nhắn. Do cơ chế bảo mật này, các công ty không thể chặn mối đe dọa dựa trên nội dung văn bản của nó.

Darcula lần đầu tiên được phát hiện vào mùa hè năm ngoái bởi chuyên gia an ninh Oshri Kalfon. Tuy nhiên, tổ chức Netcraft báo cáo rằng mối đe dọa tấn công lừa đảo này đang trở nên phổ biến hơn gần đây và đã được sử dụng trong các trường hợp nổi bật.

Các phương pháp được Darcula sử dụng phức tạp hơn bình thường vì nó sử dụng các công nghệ hiện đại như JavaScript, React, Docker và Harbor. Chúng có một thư viện gồm hơn 200 mẫu trang web mạo danh thương hiệu hoặc tổ chức ở hơn 100 quốc gia. Các mẫu trang web mạo danh này có chất lượng cao và rất giống với những trang web chính thức.

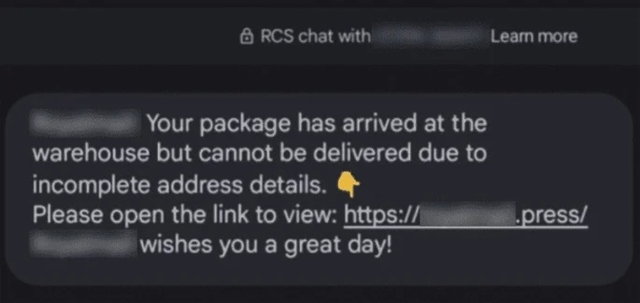

Một nội dung tin nhắn được những kẻ tấn công lừa đảo thực hiện

CHỤP MÀN HÌNH

Phương thức hoạt động của Darcula liên quan đến việc gửi một liên kết đến nạn nhân với nội dung tin nhắn không đầy đủ và yêu cầu người nhận truy cập trang của họ để xem chi tiết đầy đủ hơn. Do độ trung thực cao của các trang web mạo danh nên người dùng ít kinh nghiệm có thể cung cấp thông tin dữ liệu cho chúng, và những dữ liệu này sau đó sẽ được sử dụng cho các mục đích không xác định.

Netcraft tuyên bố đã phát hiện 20.000 tên miền Darcula được chuyển tới hơn 11.000 địa chỉ IP. Báo cáo còn cho biết 120 tên miền mới được thêm vào hằng ngày khiến việc nhận diện thêm khó khăn.

Với những gì xảy ra, người dùng được khuyên thận trọng hơn khi nhập dữ liệu cá nhân của mình đến những nguồn được cung cấp qua tin nhắn, cuộc gọi trực tiếp và những người gửi không xác định.

Bình luận (0)