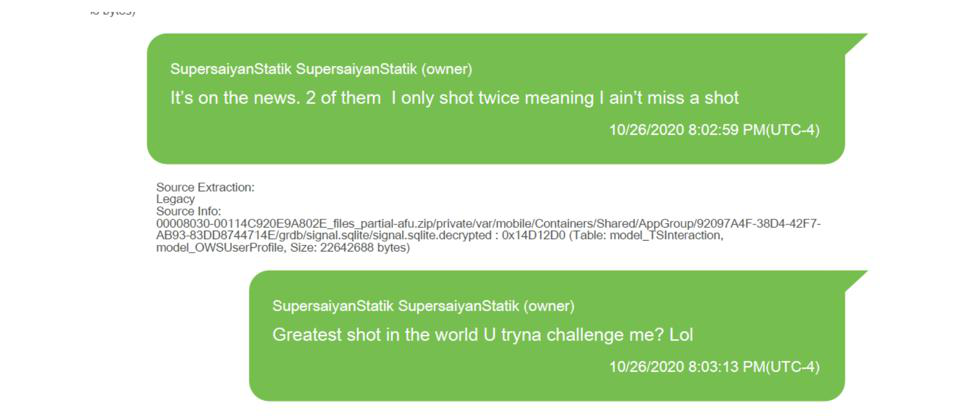

Tài liệu được Bộ Tư pháp đệ trình lên tòa án có ảnh chụp màn hình tin nhắn Signal của những nghi phạm bị cáo buộc buôn súng trái phép tại New York (Mỹ). Không dừng lại ở việc mua bán vũ khí, chúng còn dùng Signal để thảo luận âm mưu giết người.

Dữ liệu giữa hai đoạn tin nhắn chứng tỏ Cục Điều tra Liên bang Mỹ (FBI) đã mở khóa và trích xuất điện thoại ở chế độ AFU (After First Unlock, sau lần mở khóa đầu tiên). Khi người dùng khởi động lại iPhone và nhập mật mã, thiết bị sẽ bước vào chế độ AFU. iPhone trong trạng thái này dễ bị trích xuất dữ liệu vì các khóa mã hóa còn được lưu trong bộ nhớ. Các hacker có thể lợi dụng lỗ hổng bảo mật tương tự để mở khóa dữ liệu cá nhân bên trong thiết bị.

Tin nhắn Signal giữa các nghi phạm Ảnh chụp màn hình |

Chiếc iPhone của nghi phạm có thể là iPhone 11 (bất kể Pro hay Max) hoặc iPhone SE thế hệ hai. Hiện vẫn chưa rõ cảnh sát có khả năng truy cập dữ liệu trên iPhone 12 hay các đời iOS mới nhất hay không. Apple từ chối bình luận về vấn đề này với Forbes.

Đại diện Signal cho biết: "Nếu ai đó sở hữu thiết bị và khai thác lỗ hổng chưa được vá của Apple, Google để vượt qua màn hình khóa trên Android hoặc iOS, họ có thể tương tác với thiết bị như chủ sở hữu. Phải luôn cập nhật thiết bị và tạo mật mã khóa màn hình đủ mạnh để bảo vệ thông tin trong trường hợp điện thoại bị đánh cắp".

Theo Forbes, FBI có thể mở khóa iPhone của nghi phạm bằng công cụ GrayKey hoặc Cellebrite UFED. GrayKey là công cụ bẻ khóa của công ty khởi nghiệp Grayshift có trụ sở tại Atlanta (Mỹ). Các cơ quan thực thi pháp luật Mỹ đã chi hàng trăm nghìn USD mua hộp công cụ của Grayshift. Trong một đoạn ghi âm bị tuồn ra ngoài năm 2019, CEO Grayshift David Miles khẳng định công nghệ của công ty ông có thể lấy "gần như mọi thứ" từ một chiếc iPhone ở chế độ AFU.

Vladimir Katalov - người sáng lập công ty ElcomSoft tin rằng GrayKey là công cụ được sử dụng trong vụ án kể trên. Vladimir Katalov nhận định: "Công cụ này dùng một số phương pháp tiếp cận tiên tiến để khai thác lỗ hổng phần cứng".

Bên cạnh đó, công ty Cellebrite chuyên cung cấp công nghệ điều tra cũng đã phục vụ cơ quan thực thi pháp luật Mỹ và các cơ quan cảnh sát toàn cầu từ lâu. Tháng 12 năm ngoái, Cellebrite tuyên bố đã vượt qua mã hóa của Signal nhờ phát triển các kỹ thuật tiên tiến nhất. Phía Signal cho rằng Cellebrite chỉ đơn thuần "phân tích cú pháp Signal trên thiết bị Android không bị khóa". Công ty viết trên blog: "Đây là tình huống khi một người cầm chiếc điện thoại đã mở khóa và chỉ cần bật ứng dụng là đọc được tin nhắn". Moxie Marlinspike - đồng sáng lập Signal cho rằng những gì Cellebrite tuyên bố đã phơi bày sự "nghiệp dư" của họ.

Khi được Forbes liên lạc, đại diện Cellebrite cho biết: "Các cơ quan thực thi pháp luật nhận thấy những ứng dụng tin nhắn mã hóa như Signal được tội phạm sử dụng ngày càng nhiều, chúng giao tiếp, thực hiện những giao dịch bất hợp pháp và muốn tránh khỏi tầm mắt của chính phủ". Dù vậy, chính sách công ty không cho phép bình luận về khách hàng, thế nên việc FBI dùng công cụ của Grayshift hay Cellebrite để trích xuất dữ liệu vẫn là một câu hỏi lớn.

Bình luận (0)