Với những tính năng ưu việt như gọn nhẹ, tốc độ đọc/ghi nhanh, khá bền, hầu như những người dùng máy tính và cả những người chỉ dùng máy nghe nhạc MP3, ai cũng sở hữu một vài cái.

Nhưng, USB cũng là phương tiện thuận lợi để kẻ xấu

phát tán virus vào máy tính. Trong các năm 2017 và 2018, virus lây nhiễm qua USB hoành hành khá mạnh. Theo thông tin của Trung tâm An ninh mạng BKAV, năm 2017 loại virus phát tán qua USB nhiều nhất là một biến thể của virus W32.FakeDoc.Worm. Virus này chuyên tìm các file Word, Excel, PowerPoint hay PDF trên các ổ đĩa USB, giấu các file này đi, và thay thế bằng các file giả mạo chứa mã độc. Sau khi lây nhiễm vào máy tính, virus sẽ liên tục kết nối và gửi dữ liệu đánh cắp được lên máy chủ điều khiển có tên miền wxanalyt***.ru ở Nga. Năm 2018 thì xuất hiện virus W32.XFile và đã lây nhiễm 1,2 triệu máy tính tại Việt Nam. Đây là loại virus có khả năng xóa toàn bộ dữ liệu trên

USB của nạn nhân.

Các máy tính điều khiển sản xuất công nghiệp là đối tượng chính của virus Stuxnet

|

Ngoài việc viết chương trình virus, dựa trên thiết kế của USB các tin tặc đã “độ” thêm những linh kiện để chế tạo thành loại USB có thể phá hủy cả phần cứng của máy tính. Loại USB phá hoại này được gọi là USB sát thủ (Killer USB), được rao bán trên các trang web “đen” của giới hacker. Cơ chế hoạt động của nó dựa trên nguyên tắc tích lũy dòng điện do cổng USB trên máy tính cung cấp, khi đạt đến cường độ nhất định, các tụ điện của USB sẽ phóng trả một luồng xung điện cực mạnh vào bo mạch chủ, làm quá tải và phá hủy các linh kiện điện tử trong máy tính, hoặc bất kỳ thiết bị điện tử nào có cổng gắn USB.

Trang

công nghệ TechSpot vừa tin về một vụ phá hoại bằng USB sát thủ đã xảy ra tại Trường đại học Saint Rose ở New York (Mỹ). Một loạt thiết bị đắt tiền gồm 59 máy PC chạy hệ điều hành Windows, 7

máy tính Apple chạy hệ điều hành MacOS và một số màn hình kỹ thuật số trị giá 51.000 USD đã bị phá hỏng bởi một USB sát thủ. Thủ phạm là Vishwanath Akuthota, 27 tuổi, một nam sinh viên Ấn Độ đang lưu trú ở Mỹ. Anh này đã nhận tội và chấp nhận bồi thường 58.362 USD (tính cả 7.362 USD chi phí nhân công thay thế các máy móc bị phá hỏng). Nếu bị kết án, Vishwanath có thể phải ngồi tù 10 năm kèm số tiền phạt 250.000 USD. Chưa biết động cơ của hành động phá hoại này, nhưng theo các phát biểu trong một video mà Vishwanath lưu trong chiếc iPhone của anh, có thể là do thù ghét một số nhân viên trường Saint Rose.

Khoảng 1.000 máy quay ly tâm ở nhà máy Natanz (Iran) đã bị vrus Stuxnet phá hoại

|

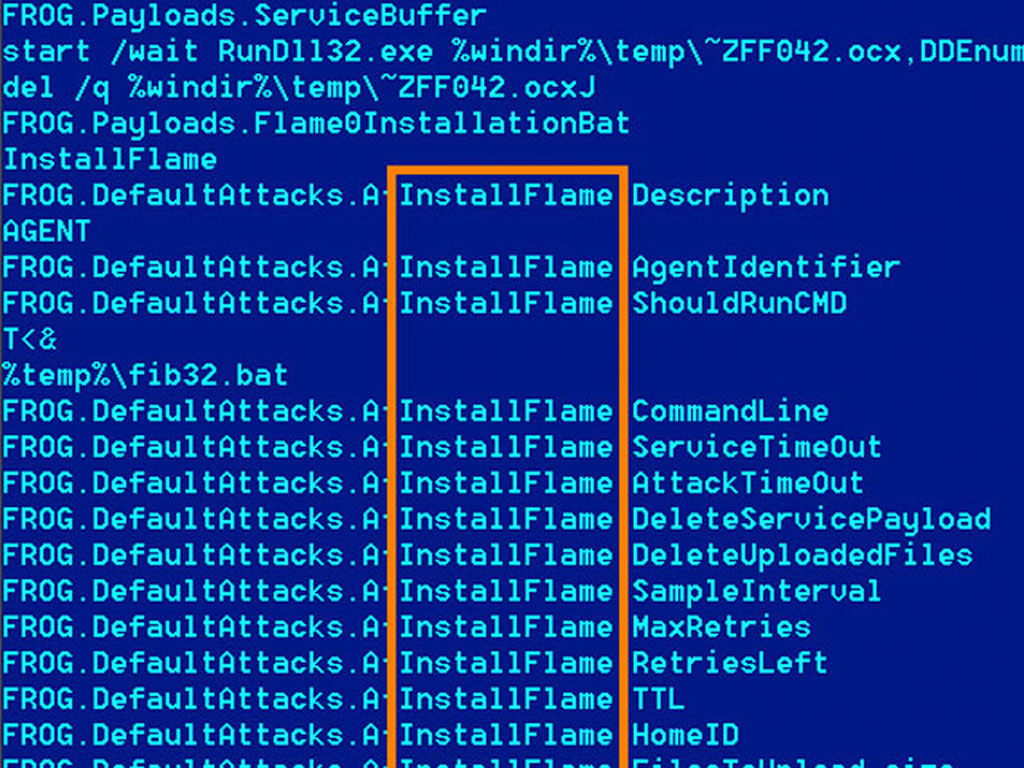

Một đoạn mã lập trình của virus Stuxnet do hãng Kaspersky công bố

|

Trên bình diện

quốc tế, vụ nhiễm virus từ USB nổi tiếng nhất là vụ nhà máy

làm giàu uranium Natanz của Iran năm 2009. Báo

Washington Post đã đưa tin từ tháng 9.2009 đến cuối tháng 1.2010, nhà máy Natanz đã phải nhiều lần ngưng hoạt động do các máy quay ly tâm tại đây bị hư hỏng bất thường. Theo thống kê của Hiệp hội Khoa học gia Mỹ - FAS, đến đầu năm 2010 số máy quay ly tâm đang hoạt động của Iran từ 4.700 máy đã đột ngột sụt xuống còn có 3.700 máy. Theo bản báo cáo phát hành tháng 10.2010 của Viện Khoa học và An ninh quốc tế - ISIS, số máy ly tâm bị hư hỏng có thể do hệ thống máy tính điều khiển của nhà máy Natanz bị nhiễm virus Stuxnet, hậu quả là làm hỏng hoàn toàn khoảng 1.000 máy quay ly tâm của nhà máy này.

Theo thông tin của các hãng Kaspersky (Nga) và Symantec (Mỹ), Stuxnet lây lan qua ngã USB. Đây là một loại virus cực kỳ tinh vi và phức tạp, đồng thời, để thử nghiệm hiệu quả hoạt động của virus bắt buộc phải có các máy quay ly tâm và hệ thống máy tính điều khiển tương tự như loại đang dùng ở nhà máy Natanz. Do đó, phải có đội ngũ nhân lực có chuyên môn cao và năng lực

tài chính tầm cỡ quốc gia mới có thể làm nổi. Tháng 6.2012, báo

New York Times đưa tin Stuxnet là sản phẩm phối hợp của tình báo Israel và Mỹ trong chiến dịch có mật danh Operation Olympic Games. Mục đích chính là nhằm cản trở chương trình làm giàu uranium-235 làm nguyên liệu chế tạo vũ khí hạt nhân của Iran.

Nhà máy Natanz, nơi sản xuất nguyên liệu uranium U-235 của Iran

|

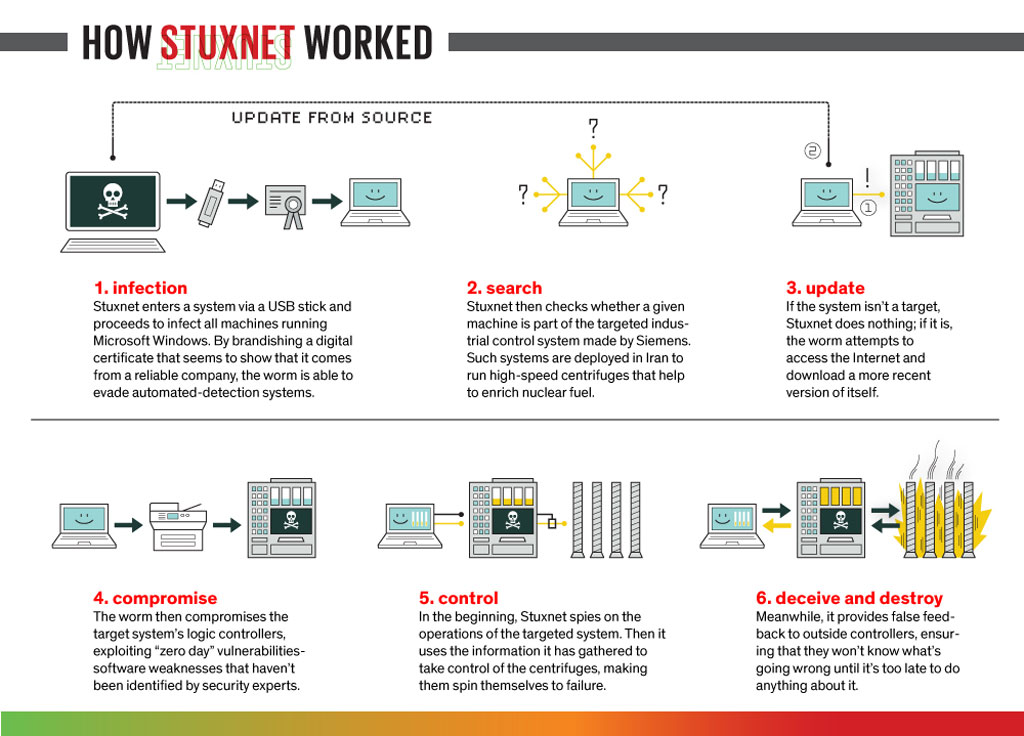

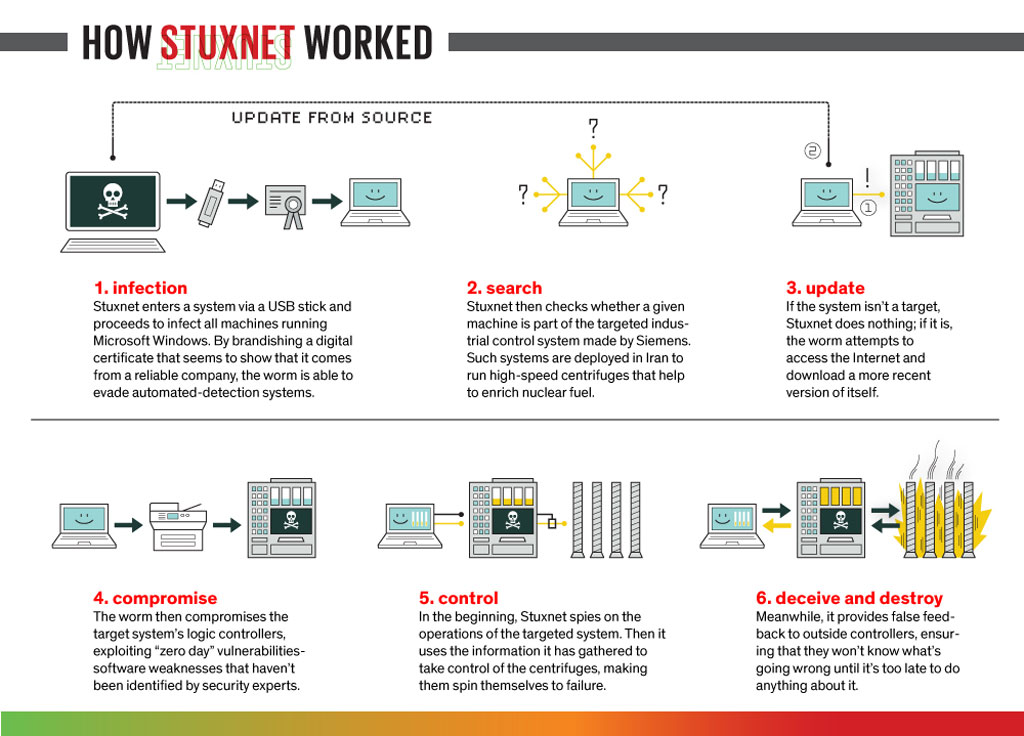

Quá trình lây nhiễm và hoạt động của virus Stuxnet vào các máy tính ở nhà máy Natanz của Iran

|

Stuxnet được thiết kế chỉ đánh vào các hệ thống máy tính điều khiển sản xuất chạy hệ điều hành Windows và dùng chương trình quản lý Siemens Step7, tương tự loại máy tính đang dùng ở nhà máy Natanz. Chương trình điều hành sản xuất tự động hóa Siemens Step7 rất phổ biến trong ngành công nghiệp

thế giới do hãng Siemens (Đức) lập trình. Khi nhiễm vào máy tính, Stuxnet sẽ chiếm quyền điều khiển Siemens Step7 và ra lệnh cho các máy ly tâm tăng vòng quay cực nhanh rồi lại giảm vòng quay thật chậm theo chu kỳ bất thường. Nó qua mặt được người giám sát bằng cách thể hiện trên màn hình kiểm soát là mọi thứ đều hoạt động ổn định. Chính vì thế, khi các máy quay ly tâm tăng/giảm tốc bất thường, người kiểm soát vẫn không hay biết. Việc tăng/giảm tốc bất thường này sẽ làm suy yếu nghiêm trọng các kết cấu của máy và gây hư hỏng không thể sửa chữa. Điều đặc biệt là dù nhiễm vào máy tính, nhưng nếu Stuxnet không dò thấy Siemens Step7 trên máy thì nó sẽ nằm yên không hoạt động, Stuxnet lại có lối ngụy trang rất tinh vi nên qua mặt được các phần mềm quét virus thông dụng.

Câu hỏi đặt ra tại sao trong điều kiện an ninh rất nghiêm ngặt tại nhà máy Natanz là các máy tính không có kết nối internet ra ngoài, mà vẫn bị nhiễm virus? Theo nguồn tin của chuyên trang về an ninh công nghiệp

ISSSource, một chuyên viên người Iran làm việc tại nhà máy Natanz - nhưng thực chất là

điệp viên của cơ quan tình báo Mossad (Israel), đã dùng một USB có chứa virus Stuxnet để lây nhiễm vào các máy tính tại nhà máy.

ISSSource cho biết họ nhận được tin này từ một

viên chức an ninh ẩn danh người Iran. Thông tin này là có cơ sở và đáng tin cậy, vì sau đó vào tháng 10.2010, Cơ quan Tình báo Iran thông báo là đã bắt giữ một số người Iran làm gián điệp cho Israel có liên quan đến vụ nhiễm virus Stuxnet ở nhà máy Natanz.

Điều làm giới an ninh mạng lo ngại là việc một quốc gia dùng virus phá hoại hạ tầng sản xuất của nước khác sẽ khơi mào cho một cuộc chiến khốc liệt trên không gian ảo. Sức tàn phá của nó còn hơn bom nguyên tử vì sẽ làm rối loạn toàn diện mọi sinh hoạt

đời sống, kinh tế và an ninh của những đất nước có liên quan.

Bình luận (0)